Organización multiinquilino (MTO) en Microsoft 365: configuración entre tenants paso a paso (guía 2025)

¿Quieres que MSAdvance despliegue tu multiinquilino y deje listas la sincronización y la colaboración?

Diseñamos la arquitectura, configuramos Microsoft Entra ID (antes Azure AD), aplicamos plantillas MTO, activamos acceso entre inquilinos y sincronización de identidades, y validamos calendarios (Free/Busy), People Search, canales compartidos de Teams y seguridad de extremo a extremo.

Contacta con un consultor Servicio de migración a Microsoft 365

Introducción: qué es una MTO y cuándo conviene

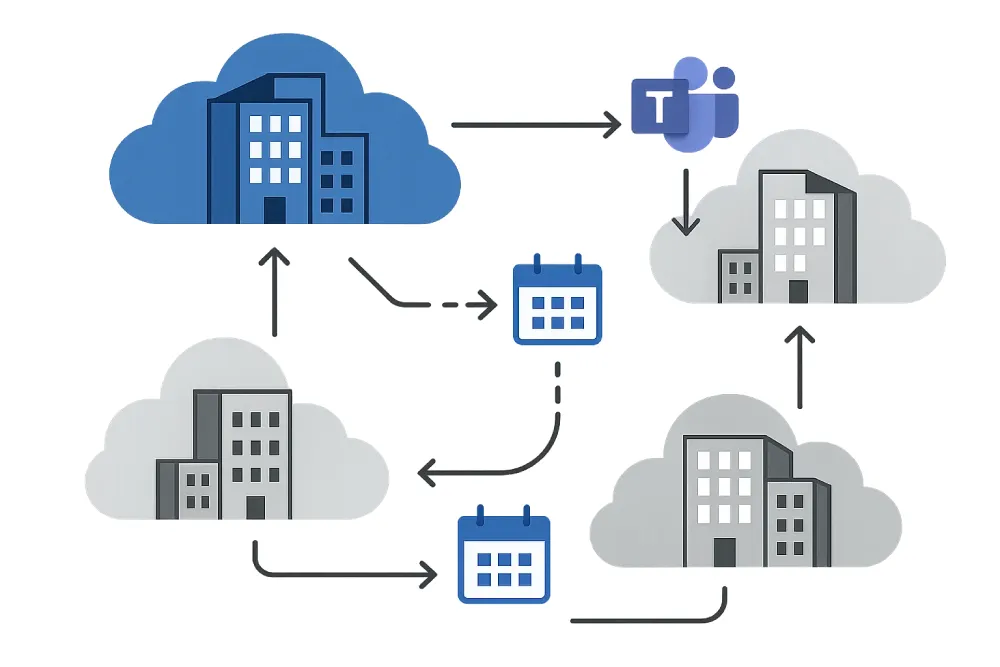

Una organización multiinquilino (MTO) agrupa varios tenants de Microsoft Entra ID y Microsoft 365 bajo un marco común para colaborar como si fueran una sola entidad: búsqueda de personas, reuniones, People cards, uso de Teams (incluidos canales compartidos) y acceso a recursos con menos fricción.

Cuándo elegir MTO (intención: “¿es para mí?”)

- Grupos empresariales con filiales, marcas o divisiones regionales que necesitan identidad separada pero colaboración fluida.

- M&A: integrar rápido sin consolidar aún el directorio ni el tenant principal.

- Segregación por cumplimiento (datos, regiones) manteniendo colaboración controlada entre tenants.

- Partners estratégicos de largo plazo donde conviene estandarizar B2B y sincronización.

La creación/adhesión puede hacerse desde el Centro de administración de Microsoft 365 o mediante Microsoft Graph. Al aceptar la invitación, Entra configura relaciones base (acceso entre inquilinos) y agrega una configuración de sincronización (MTO_Sync_<TenantID>) que activarás con tus jobs y reglas.

Cuándo no elegir MTO (intención: “alternativas”)

- Si el objetivo final es un solo tenant sin separación a futuro → valora una migración de tenant a tenant (por ejemplo, migración de buzones entre tenants).

- Si el caso es solo federación de calendario puntual → basta con relaciones de organización en Exchange (cómo: crear la relación).

- Si necesitas unificación de compliance y archivado centralizados e inmutables → evalúa una estrategia de consolidación completa.

1) Requisitos, roles y licencias

Requisitos técnicos previos

- Tenants con dominios verificados y primary domain estable.

- Convenciones de UPN y direcciones de correo coherentes (evita colisiones).

- Autenticación moderna, MFA y Conditional Access habilitados como base.

- Revisión de nomenclatura (nombres para la MTO y los tenants miembros).

Roles mínimos por tarea

- Gobierno/Seguridad: Security Administrator / Conditional Access Administrator.

- Identidad: Hybrid Identity Administrator / User Administrator.

- Aplicaciones/Graph: Cloud Application Administrator / Application Administrator.

- Exchange (calendario): Exchange Admin para relaciones de organización.

Licenciamiento (alto nivel)

La sincronización y las políticas de acceso entre inquilinos requieren capacidades de Entra ID avanzadas. Verifica necesidades de P1/P2 según gobierno, aprovisionamiento y protección.

2) Metodología: gobierno, seguridad y fases

Recomendamos una metodología por fases con enfoque Zero Trust y mínima fricción para el usuario.

Fases

- Diseño: alcance, arquitectura, RACI, riesgos, decisiones MTO vs consolidación.

- Setup inicial: crear MTO, invitar tenants, postura por defecto restrictiva.

- Piloto: sincronización limitada (grupo control), Free/Busy mínimo y 1–2 shared channels.

- End-to-end: People Search, Teams, SharePoint, apps internas/SAAS, soporte L1.

- Escalado: plantillas MTO, automatización, monitorización y runbooks.

Buenas prácticas de seguridad

- Acceso entre inquilinos “deny by default” y partners explícitos.

- Etiquetas de confidencialidad (Purview) y DLP por tenant; compartir solo lo necesario.

- Revisión trimestral de partners, reglas y Access Reviews.

3) Configurar una MTO en el Centro de administración

Ruta: Configuración → Configuración de la organización → Colaboración multiinquilino.

Paso a paso (sin scripts)

- Crear MTO: nombre, descripción y designar el tenant propietario.

- Invitar tenants: añade sus IDs y define display name.

- Activar opciones clave: permitir sincronización, redención automática y etiquetas visibles.

- Enviar instrucciones a cada inquilino para que se una (join).

- Tras las uniones, verifica que aparece

MTO_Sync_<TenantID>en Entra.

Desde el panel podrás cambiar roles (propietario/miembro), activar Free/Busy, notificaciones y revisar el estado de cada tenant.

4) Configuración con Microsoft Graph (PowerShell/API)

La vía programática es idónea para entornos grandes y despliegues repetibles (infra as code).

# Requiere Microsoft.Graph PowerShell SDK

# 1) Crear/activar la MTO con nombre/descripcion (propietario = tu tenant)

Connect-MgGraph -Scopes "Organization.Read.All","Directory.ReadWrite.All"

$body = @{ displayName = "Contoso Group"; description = "MTO corporativa" }

Invoke-MgGraphRequest -Method PUT `

-Uri "https://graph.microsoft.com/v1.0/tenantRelationships/multiTenantOrganization" `

-Body $body

# 2) Añadir tenants miembros (quedan 'pending' hasta que se unan)

$memberTenantId = "11111111-2222-3333-4444-555555555555"

New-MgTenantRelationshipMultiTenantOrganizationTenant -TenantId $memberTenantId -DisplayName "Fabrikam"

# 3) Listar miembros y estado (owner/member; pending/active/removed)

Get-MgTenantRelationshipMultiTenantOrganizationTenant |

Select-Object TenantId,DisplayName,Role,State# En el tenant que se une (joiner), tras ser agregado como 'pending'

Connect-MgGraph -Scopes "Directory.ReadWrite.All","Policy.ReadWrite.CrossTenantAccess"

# Enviar solicitud de unión (join request); puede tardar hasta ~2h en completarse

Update-MgTenantRelationshipMultiTenantOrganizationJoinRequestPUT https://graph.microsoft.com/v1.0/policies/crossTenantAccessPolicy/partners/{sourceTenantId}/identitySynchronization

Content-Type: application/json

{

"userSyncInbound": { "isSyncAllowed": true }

}5) Sincronizar usuarios entre inquilinos (Entra ID)

La sincronización entre inquilinos automatiza el ciclo de vida de usuarios B2B (alta, actualización y baja) para que sean descubribles y colaboren en aplicaciones Microsoft y de terceros. Puedes configurarla desde Entra o vía Graph; ambos métodos usan el mismo servicio subyacente.

5.1 Pasos esenciales (PowerShell Graph)

- Destino: crear partner de acceso cruzado y permitir

userSyncInbound = true. - Origen: habilitar redención automática y suprimir prompts de consentimiento salientes.

- Provisioning: definir jobs, scoping filters (quién entra) y attribute mappings.

- Validación: revisar Provisioning logs, GAL/People Search y acceso a apps.

# Destino: partner y sincronización entrante

$SourceTenantId = ""

$TargetTenantId = ""

Connect-MgGraph -TenantId $TargetTenantId -Scopes "Policy.Read.All","Policy.ReadWrite.CrossTenantAccess"

New-MgPolicyCrossTenantAccessPolicyPartner -BodyParameter @{ TenantId = $SourceTenantId } | Out-Null

$body = @{ userSyncInbound = @{ isSyncAllowed = $true } }

Invoke-MgGraphRequest -Method PUT `

-Uri "https://graph.microsoft.com/v1.0/policies/crossTenantAccessPolicy/partners/$SourceTenantId/identitySynchronization" `

-Body $body

# Origen: redención automática de invitaciones

Connect-MgGraph -TenantId $SourceTenantId -Scopes "Policy.Read.All","Policy.ReadWrite.CrossTenantAccess","Application.ReadWrite.All","Directory.ReadWrite.All","AuditLog.Read.All"

New-MgPolicyCrossTenantAccessPolicyPartner -BodyParameter @{ TenantId = $TargetTenantId } | Out-Null

Update-MgPolicyCrossTenantAccessPolicyPartner `

-CrossTenantAccessPolicyConfigurationPartnerTenantId $TargetTenantId `

-AutomaticUserConsentSettings @{ OutboundAllowed = "True" } 5.2 Mapeo de atributos recomendado (ejemplo)

| Origen | Destino | Notas |

|---|---|---|

| userPrincipalName | externalUserStateId | Identidad de referencia invitado B2B |

| mail / proxyAddresses | Evita colisiones de SMTP | |

| givenName / surname | givenName / surname | Nombre y apellidos |

| displayName | displayName | Nombre visible en GAL |

| department / jobTitle | department / jobTitle | Tarjeta de perfil |

| extensionAttributes.x | extensionAttributes.x | Etiquetado para scoping |

5.3 Scoping filters (ejemplos prácticos)

- Incluir solo empleados con

extensionAttribute1 = "MTO-Enabled". - Excluir cuentas de servicio y administrativos (

userType eq 'Member' and accountEnabled eq true). - Límites por OU/grupo (si federas desde AD y usas group-based scoping).

5.4 ¿Qué habilita en la práctica?

- People Search y GAL entre tenants (tarjetas de perfil).

- Acceso coherente a Teams, SharePoint y aplicaciones del tenant de destino.

- Desaprobisionamiento automático cuando el usuario deja de cumplir el scoping.

6) Acceso entre inquilinos: B2B y B2B Direct Connect

El cross-tenant access gobierna la colaboración B2B estándar y B2B Direct Connect (por ejemplo, canales compartidos de Teams). Define postura por defecto (inbound/outbound) y personalizaciones por partner. En MTO conviene usar plantillas para políticas homogéneas cuando se incorporan nuevos inquilinos.

Ejemplo de política (JSON simplificado)

{

"inboundTrust": {

"isMfaAccepted": true,

"isCompliantDeviceAccepted": true,

"isHybridAzureADJoinedDeviceAccepted": false

},

"b2bCollaborationInbound": { "isDefaultSettings": false, "applications": { "accessType": "allow" } },

"b2bDirectConnectOutbound": { "isDefaultSettings": false, "usersAndGroups": { "accessType": "allow" } }

}- Mutualidad: en Direct Connect requiere relación en ambos sentidos.

- Diagnóstico: usa Sign-in y Audit logs para ver denegaciones por CA o trust.

7) Calendarios, Free/Busy y People Search

Desde el Centro de administración puedes habilitar Free/Busy dentro de la MTO. Alternativamente, crea Organization Relationships en Exchange Online para compartir disponibilidad (detalles limitados o completos según política).

Install-Module ExchangeOnlineManagement -Scope CurrentUser

Connect-ExchangeOnline

# Relación de organización con detalles limitados (ambos tenants deben configurarla)

New-OrganizationRelationship -Name "Rel-Fabrikam" `

-DomainNames "fabrikam.com" `

-FreeBusyAccessEnabled $true -FreeBusyAccessLevel LimitedDetailsPlan de pruebas recomendado

- Comprobar Scheduling Assistant entre dos usuarios piloto (tenants distintos).

- Crear/cancelar reuniones y verificar notificaciones cruzadas.

- Validar People Search y tarjetas de perfil (foto, cargo, departamento).

- Probar un canal compartido de Teams con miembros de ambos tenants.

8) Monitorización, auditoría y KPIs

- Logs Entra: Audit (cambios de políticas, partners) y Sign-in (B2B/Direct Connect).

- Provisioning logs: ejecuciones, reglas y errores de sincronización (mapeos/atributos).

- KPIs: éxito de sincronización (>99%), tiempo de alta/baja (<45 min), errores por lote (<0,5%).

Consultas KQL útiles

AuditLogs

| where ActivityDisplayName has "Cross-tenant"

| summarize count() by ActivityDisplayName, Result, bin(TimeGenerated, 1d)ProvisioningLogs

| where Status has "Failure"

| summarize fails = count() by TargetId, TargetDisplayName, bin(TimeGenerated, 1h)9) Checklist previo y verificación

Antes

- Modelo: tenants propietarios/miembros, dominios y alcance.

- Seguridad: postura por defecto restrictiva, MFA y Acceso condicional.

- Licencias y roles en origen/destino.

- Plan de comunicación a usuarios y soporte.

Durante

- Crear MTO (Admin Center o Graph) y agregar inquilinos invitados.

- Join request desde cada inquilino para pasar a

active. - Configurar partners y activar

userSyncInbound; habilitar auto-redeem. - Provisioning: scoping y mapeos validados en piloto.

- Piloto de Free/Busy, People Search y Teams (canal compartido).

Después

- Alertas sobre errores de aprovisionamiento y denegaciones de acceso.

- Revisión de plantillas, Access Reviews y limpieza de cuentas obsoletas.

- Documentación operativa y runbooks de soporte.

10) Errores comunes y cómo evitarlos

- No crear trabajos de sincronización: la configuración MTO crea el contenedor, pero sin jobs efectivos.

- Postura por defecto permisiva: define partners explícitos, prueba y audita.

- Free/Busy sin pruebas: valida el asistente de programación antes de escalar.

- Roles excesivos: mínimo privilegio, evita Global Admin para rutina.

- Colisiones de correo/UPN: normaliza dominios y usa prefijos/sufijos si es necesario.

- Ignorar la experiencia de Teams: prueba canales compartidos y permisos en SharePoint.

11) Preguntas frecuentes (FAQ)

¿Cómo creo una MTO rápidamente sin scripts?

Desde el Centro de administración (Org settings → Multitenant collaboration). Creas la MTO, invitas inquilinos y activas opciones clave; después, cada inquilino debe unirse.

¿Qué cambia automáticamente al unirse un inquilino?

Se agrega una relación de organización de acceso entre inquilinos, se aplican plantillas base y aparece la configuración de sincronización MTO_Sync_<TenantID> (sin trabajos).

¿Puedo hacerlo todo con Graph?

Sí: crear la MTO, añadir miembros, enviar join request, configurar partners y habilitar sincronización. Ideal para automatizar despliegues repetibles.

¿Cómo habilito Free/Busy entre tenants?

Desde la gestión de MTO (calendario) o creando Organization Relationships en Exchange Online (en ambos inquilinos).

¿Qué permisos y licencias necesito?

Roles de Seguridad, Híbrido de identidad y Aplicaciones para políticas y sincronización. Revisa capacidades de Entra ID (P1/P2) según gobierno y aprovisionamiento.

¿Cuánto tarda la unión a la MTO?

Tras enviar la join request, la activación puede tardar hasta ~2 horas.

¿Afecta a mis políticas de Acceso condicional?

Sí: las evaluaciones aplican a usuarios B2B; configura confianza de MFA/dispositivo en la política de partner si procede.

¿Qué pasa si un usuario deja de cumplir el scoping?

El aprovisionamiento lo desactiva o elimina según tu configuración; valida el flujo de baja para evitar cuentas huérfanas.

¿Puedo compartir canales de Teams con múltiples tenants?

Sí, mediante B2B Direct Connect con partners bidireccionales y reglas claras de propietarios/miembros.

¿Necesito consolidar a futuro si ya tengo MTO?

No necesariamente. MTO permite convivir a largo plazo; si buscas cumplimiento centralizado absoluto, evalúa consolidación.

12) Comparativa: MTO vs consolidación de tenant

| Criterio | MTO (multiinquilino) | Consolidación (un único tenant) |

|---|---|---|

| Velocidad de integración | Alta (semanas) | Media/Alta (meses) |

| Separación de identidad | Plena por tenant | Unificada |

| Compliance centralizado | Por tenant (federado) | Central |

| Experiencia de usuario | Muy buena con B2B/Direct Connect | Óptima tras la migración |

| Complejidad inicial | Baja/Media | Media/Alta |

13) Conclusión y siguientes pasos

Una MTO bien implantada se apoya en tres pilares: configuración homogénea (plantillas y partners), sincronización entre inquilinos con gobierno claro y experiencia colaborativa validada (Free/Busy, People Search, Teams). Si quieres acelerar con guías operativas, automatizaciones y seguridad desde el día uno, podemos ayudarte.

¿Quieres que MSAdvance lo deje funcionando con buenas prácticas?

Arquitectura, scripts de Graph, sincronización, Free/Busy, canales compartidos de Teams y monitorización continua.

14) Glosario rápido

- MTO: Organización multiinquilino que agrupa varios tenants.

- B2B: Colaboración con usuarios invitados (Guest).

- B2B Direct Connect: Colaboración avanzada (p. ej., canales compartidos de Teams) sin convertir a Guest clásico.

- Cross-tenant access: Políticas que gobiernan B2B y Direct Connect.

- Free/Busy: Disponibilidad de calendarios entre organizaciones.

- Scoping filter: Regla que define qué objetos se aprovisionan en sincronización.